学べるコラム

もっと知りたい!コールセンターのシステム&ネットワーク

図解で知る! ネットワークを守る「ファイアウォール」の仕組みとクラウドPBXの関係

2024年1月23日

前回のコラムでは、クラウドPBXおよびIP電話、そしてコールセンターシステムを利用する上で必要になる、セキュリティ対策の基本的な考え方について紹介しました。今回のコラムでは、様々なセキュリティ対策の中でも、外部ネットワーク経由の攻撃から守るための「ファイアウォール」に着目し、その機能について紹介します。

>>コールセンターの改善は事例で学ぶ!Omnia LINKを導入して業務改善につながった事例を確認する

>>コールセンターの改善は事例で学ぶ!Omnia LINKを導入して業務改善につながった事例を確認する

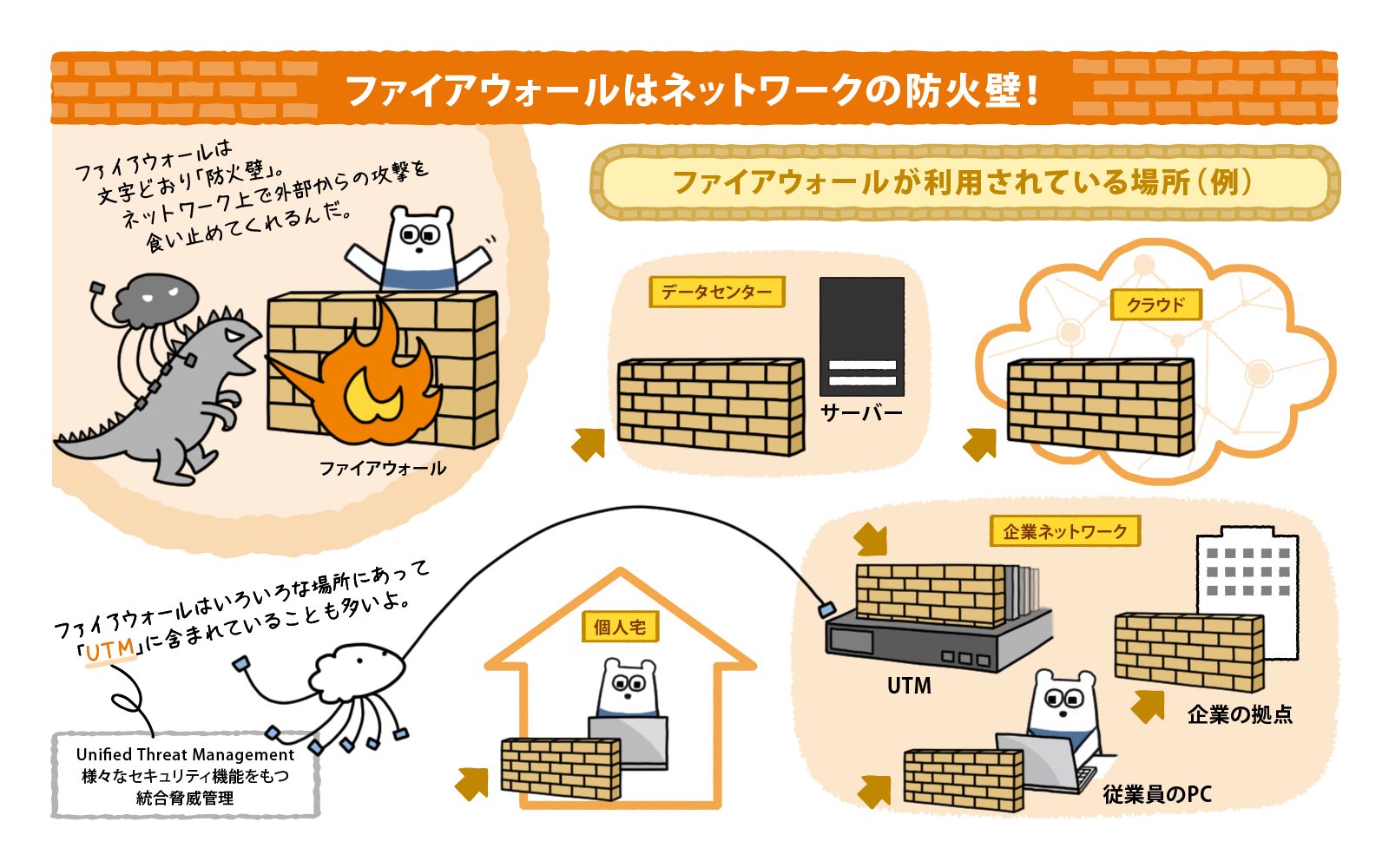

ファイアウォールは外部ネットワークからの攻撃を防ぐ「防火壁」

ファイアウォール(firewall)とは、日本語に直訳すれば「防火壁」です。コンピューターやネットワークのセキュリティにおいては、インターネットを経由した不正アクセス等の攻撃からPCやサーバーを守るという役割を担っています。

ファイアウォールがないと、社内のネットワーク上にあるPCやサーバーに対する悪意のある通信が素通りすることとなり、コンピューターウイルスへの感染や、ハッキングといった被害につながりかねません。ファイアウォールだけがセキュリティ対策を担うわけではありませんが、その役割はとても重要なものです。

「ファイアウォール」といっても、そこはネットワーク上の話ですから、物理的な壁が存在するわけではありません。実際のファイアウォールは、様々なかたちで、企業のネットワークや私たちの周りに存在しています。

ファイアウォールには、主に次の3種類があります。

ソフトウェア型ファイアウォール:PCやサーバーごとにインストールして利用する。

ハードウェア型ファイアウォール:ハードウェアとしてネットワーク上に配置され、社内の複数のPCやサーバーなど、ネットワークを丸ごと保護する。

クラウド型ファイアウォール:オンラインサービスなどのシステムごとにフィルタリングをかけることができる。また、閉域網とインターネットの接続点に適用されていることが多い。

これらに加え、ファイアウォール以外にも様々なセキュリティ機能をもつ「UTM(Unified Threat Management、統合脅威管理)」として導入されるケースも増えています。

また、上記の分類以外にも、不正なアクセスを防御する方法の違いにより「パケットフィルタリング型」や「ゲートウェイ型」といった分類もあります。

ファイアウォールは、存在する場所も様々です。

ソフトウェア型ファイアウォールは、皆さんが日々の業務やプライベートで使用しているPCにもインストールされています。Windows標準機能としてのファイアウォールもあれば、セキュリティ対策ソフトがファイアウォール機能を搭載している場合もあります。もちろん、企業のファイルサーバーなどにも、ソフトウェア型のファイアウォールがインストールされている場合があります。

ハードウェア型ファイアウォールの場合は、企業の拠点でネットワーク機器が置かれているラックや、サーバールームといったスペースに、そのハードウェアが設置されているはずです。企業においては、ネットワークやセキュリティに対する権限をもっている社員以外がハードウェア型ファイアウォールの機器を目にする機会は、ほぼ無いでしょう。縁の下の力持ちであると、言えますね。

クラウド型ファイアウォールの場合は、文字通りクラウド上にあって、対象となるネットワークの通信を集中管理しています。

ファイアウォールがないと、社内のネットワーク上にあるPCやサーバーに対する悪意のある通信が素通りすることとなり、コンピューターウイルスへの感染や、ハッキングといった被害につながりかねません。ファイアウォールだけがセキュリティ対策を担うわけではありませんが、その役割はとても重要なものです。

いろいろなかたちのファイアウォール

「ファイアウォール」といっても、そこはネットワーク上の話ですから、物理的な壁が存在するわけではありません。実際のファイアウォールは、様々なかたちで、企業のネットワークや私たちの周りに存在しています。

ファイアウォールには、主に次の3種類があります。

ソフトウェア型ファイアウォール:PCやサーバーごとにインストールして利用する。

ハードウェア型ファイアウォール:ハードウェアとしてネットワーク上に配置され、社内の複数のPCやサーバーなど、ネットワークを丸ごと保護する。

クラウド型ファイアウォール:オンラインサービスなどのシステムごとにフィルタリングをかけることができる。また、閉域網とインターネットの接続点に適用されていることが多い。

これらに加え、ファイアウォール以外にも様々なセキュリティ機能をもつ「UTM(Unified Threat Management、統合脅威管理)」として導入されるケースも増えています。

また、上記の分類以外にも、不正なアクセスを防御する方法の違いにより「パケットフィルタリング型」や「ゲートウェイ型」といった分類もあります。

こんなところにあるファイアウォール

ファイアウォールは、存在する場所も様々です。

ソフトウェア型ファイアウォールは、皆さんが日々の業務やプライベートで使用しているPCにもインストールされています。Windows標準機能としてのファイアウォールもあれば、セキュリティ対策ソフトがファイアウォール機能を搭載している場合もあります。もちろん、企業のファイルサーバーなどにも、ソフトウェア型のファイアウォールがインストールされている場合があります。

ハードウェア型ファイアウォールの場合は、企業の拠点でネットワーク機器が置かれているラックや、サーバールームといったスペースに、そのハードウェアが設置されているはずです。企業においては、ネットワークやセキュリティに対する権限をもっている社員以外がハードウェア型ファイアウォールの機器を目にする機会は、ほぼ無いでしょう。縁の下の力持ちであると、言えますね。

クラウド型ファイアウォールの場合は、文字通りクラウド上にあって、対象となるネットワークの通信を集中管理しています。

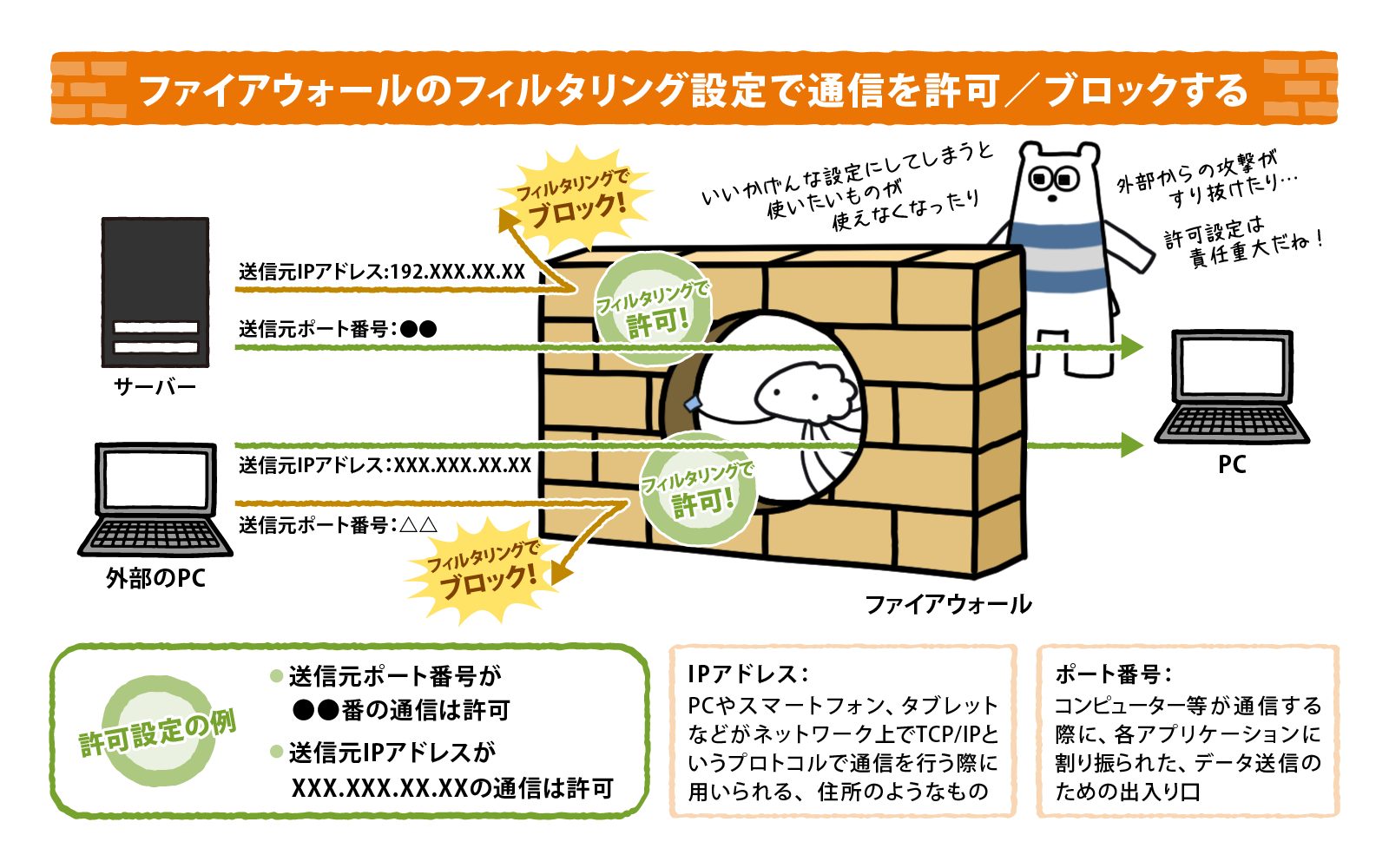

特定の通信を許可し、それ以外はブロックする「パケットフィルタリング型ファイアウォール」

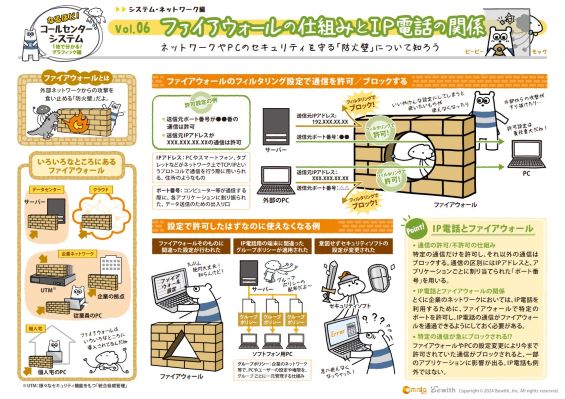

さて、ファイアウォールはどうやって、インターネットを経由した不正アクセス等の攻撃からPCやサーバーを守っているのでしょうか。今回は、よく使われている「パケットフィルタリング型ファイアウォール」を例に、見ていきましょう。

パケットフィルタリング型のファイアウォールは、通信を監視し「IPアドレス」や「ポート番号」によって識別の上、許可する通信を通し、許可しない通信はブロックします。これを「フィルタリング」と呼びます。通信を許可しデータが通っていくことを「透過する」と言うこともあります。

ファイアウォールによるフィルタリングを理解するためには、まず「IPアドレス」と「ポート番号」について知っておく必要があります。

パケットフィルタリング型のファイアウォールは、通信を監視し「IPアドレス」や「ポート番号」によって識別の上、許可する通信を通し、許可しない通信はブロックします。これを「フィルタリング」と呼びます。通信を許可しデータが通っていくことを「透過する」と言うこともあります。

ファイアウォールによるフィルタリングを理解するためには、まず「IPアドレス」と「ポート番号」について知っておく必要があります。

IPアドレスはネットワーク上の住所のようなもの

IPアドレスという名称と「192.168.0.1」といった数字の並びは、皆さん何度も目にしたことがあるでしょう。

IPアドレスとは、PCやスマートフォン、タブレットなどがネットワーク上でTCP/IPというプロトコルで通信を行う際に用いられる、住所のようなものです。IPアドレスにはさらに「グローバルIPアドレス」と「プライベートIPアドレス」があります。

「グローバルIPアドレス」は、インターネットを利用するときに使われるものです。世界的にIPアドレスを管理する団体から通信事業者へとグローバルIPアドレスが割り当てられ、さらに通信事業者から、インターネットに接続するルーターなどの機器へと割り当てられています。

「プライベートIPアドレス」は、企業内のネットワークなどで、PCやIP電話などの機器に割り当てられます。皆さんが今お使いのPCには、おそらく「プライベートIPアドレス」が割り当てられていることでしょう。ご自宅の場合なら、ルーターにはグローバルIPアドレスが割り当てられているはずです。

プライベートIPアドレスは、インターネットと直接通信することができません。インターネットを利用する際には、NAT(ナット)と呼ばれる、プライベートIPアドレスとグローバルIPアドレスとの変換処理を行います。この変換処理はファイアウォールの機能として備わっていることもありますが、今回は割愛します。

ファイアウォールでは、通信の送信元や宛先のIPアドレスをチェックし、許可されているものだけを通すように設定します。例えば、外部のネットワーク上にあるクラウドPBXやコールセンターシステム等を利用する場合、それらのシステムが使用しているグローバルIPアドレスからの通信を許可する必要があります。

ポート番号はアプリケーションごとの通り道

「ポート」は通信の際にアプリケーション(プログラム)が使う、データの通り道です。各ポートには番号が振られていて、文字通り「ポート番号」と呼ばれています。

私たちは、Webサイトの閲覧やメールの送受信、クラウドサービスの使用等を、日常的に行っています。これらは、私たちの手元にあるPC(=クライアント)がサーバーに対してサービスを要求し、サーバーがサービスを提供するもので、「クライアントサーバーシステム」や「クライアントサーバーモデル」と呼びます。

データをやり取りする際には、IPアドレスに加えて、ポート番号が用いられます。サーバー側では、ポート番号があらかじめ決められている一方、クライアント側のポート番号はランダムに割り当てられます。

例として、「https://」で始まるURLのWebサイトを閲覧するケースで説明しましょう。「https://」で始まるWebサイトを閲覧する「HTTPS通信」の場合、サーバー側のポート番号は「443」と定められています。

クライアント側のPCからWebサーバーへは、ランダムに決められた送信元ポート番号と、HTTPS通信の際に用いる宛先ポート番号「443」が送られます。

Webサーバー側は「443」というポート番号によって「HTTPSの通信だ!」と理解し、送信元ポート番号を「443」、クライアントが送信元として知らせてきたポート番号を宛先として、データを送り返します。

ファイアウォールでは、この送信元および宛先のポート番号をチェックして、設定で許可されているものだけを通します。設定は、必要なポート番号だけを許可し、それ以外はすべてブロックするのが主流です。あるポート番号を許可することを「ポートを開く(開放する)」、ブロックすることを「ポートを閉じる」と呼ぶことがあります。

ちなみに、ここで紹介している以外にも、様々な機能をもったファイアウォールがあります。例えば、IPアドレスやポート番号だけでなく、通信の内容から不正な攻撃を検出するタイプのファイアウォールもあります。また、UTM(統合脅威管理)ではより充実したセキュリティ機能を搭載しており、代表的な機能としては怪しいメールをブロックする「メール監査」が挙げられます。

クラウドPBX・IP電話を利用する上でもファイアウォールの設定は重要

さて、クラウドPBXやIP電話、そしてクラウド上に構築されたコールセンターシステムを利用する際にも、ファイアウォールの設定が重要です。正しく設定しないとシステムが正常に利用できないばかりか、セキュリティ上のリスクとなってしまう場合もあります。

クラウドPBXやIP電話、コールセンターシステムの利用にあたっては、それらのシステムが使用するIPアドレスやポート番号をファイアウォールで許可する必要があります。

実際にシステムを導入する際には、マニュアルに必要な情報が掲載されていたり、サポート情報として事業者から提供されるはずですから、それらを参照の上で社内にて設定を行いましょう。実際には、社内で然るべき部署に設定を依頼することになるでしょう。

例えば、本来利用可能にする(開放する)必要があるポートが、何らかの理由で開放されていないと、通信が行えず「IP電話がつながらない」という事象が起きます。ちゃんと設定を確認したつもりでも、設定ミスや情報の行き違いによってポートが開放されていなかったということが、本格導入前のテストで発覚するケースもあります。

また、ファイアウォールの設定が「ザル」でもいけません。セキュリティ対策がきちんと機能している企業ではまず起こりえないとは思いますが、関係のないポート番号まで開放したり、IPアドレスの許可設定が適切ではないといったことがあると、外部からの攻撃がファイアウォールを通過するリスクが高まります。

なお、ファイアウォールはネットワークにおけるセキュリティ対策の「一部分」であり、すべてではありません。ファイアウォールは通信の中身まではチェックしませんから、ウィルス対策など他のセキュリティ対策も必要です。

サービス提供事業者のマニュアル等をもとにファイアウォールを正しく設定

クラウドPBXやIP電話、コールセンターシステムの利用にあたっては、それらのシステムが使用するIPアドレスやポート番号をファイアウォールで許可する必要があります。

実際にシステムを導入する際には、マニュアルに必要な情報が掲載されていたり、サポート情報として事業者から提供されるはずですから、それらを参照の上で社内にて設定を行いましょう。実際には、社内で然るべき部署に設定を依頼することになるでしょう。

例えば、本来利用可能にする(開放する)必要があるポートが、何らかの理由で開放されていないと、通信が行えず「IP電話がつながらない」という事象が起きます。ちゃんと設定を確認したつもりでも、設定ミスや情報の行き違いによってポートが開放されていなかったということが、本格導入前のテストで発覚するケースもあります。

また、ファイアウォールの設定が「ザル」でもいけません。セキュリティ対策がきちんと機能している企業ではまず起こりえないとは思いますが、関係のないポート番号まで開放したり、IPアドレスの許可設定が適切ではないといったことがあると、外部からの攻撃がファイアウォールを通過するリスクが高まります。

なお、ファイアウォールはネットワークにおけるセキュリティ対策の「一部分」であり、すべてではありません。ファイアウォールは通信の中身まではチェックしませんから、ウィルス対策など他のセキュリティ対策も必要です。

ファイアウォールの設定が変わってしまうことに注意

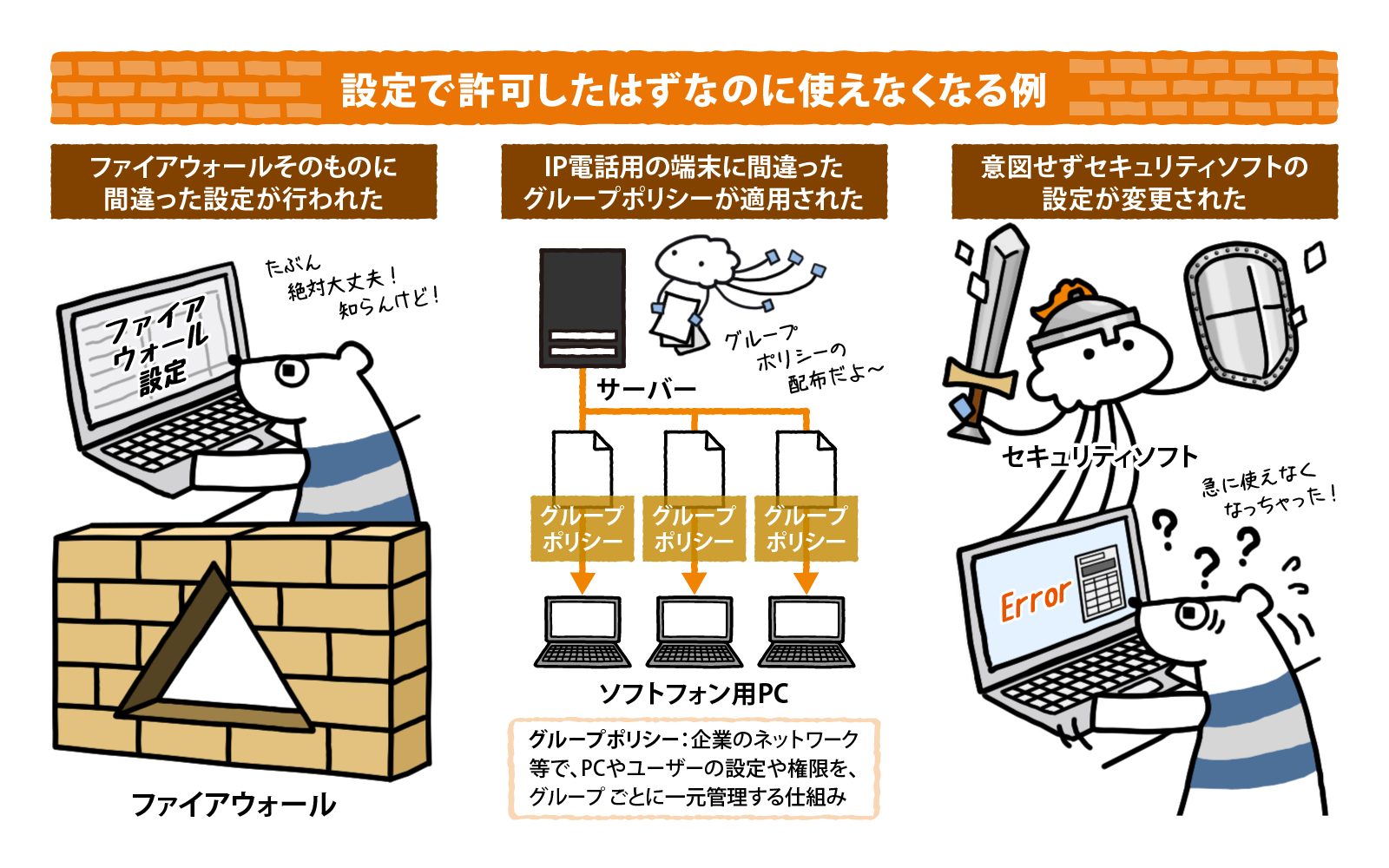

ファイアウォールの設定が正しく行われた上で、クラウドPBXやIP電話、コールセンターシステムなどが利用できていれば安心ですが、ときとして、ファイアウォールが原因で利用に支障をきたす場合があります。例として、下記のようなケースが考えられます。

企業のネットワーク内にあるファイアウォールに、別のシステムを導入する際やメンテナンスのタイミング等の何かしらの理由で間違った設定がされてしまうと、それまで使えていたシステムが使えなくなってしまう可能性があります。

上記の例に似ているのですが、IP電話用の端末、つまりソフトフォンがインストールされているPCに、企業の管理者から間違った「グループポリシー」が配布・適用されてしまい、PCのファイアウォール設定が変わってしまうケースも、ゼロとは言い切れません。

グループポリシーとは、企業のネットワーク等で、PCやユーザーの設定や権限をグループごとに一元管理する仕組みです。グループポリシーが間違っていて、PCのファイアウォール設定が変わってしまうことで、IP電話が使用するポート番号が閉じられてしまうといったこともあり得ます。

例:意図せずセキュリティソフトの設定が変わった

ソフトフォン用PCに、ウィルス対策ソフトがインストールされているケースも多いかと思います。そのウィルス対策ソフトが更新される際に設定内容が変わってしまい、本来開放されるべきポート番号を閉じてしまう等の理由で、IP電話が使えなくなることもあります。

ウィルス対策ソフトのアップデートを機につながらなくなった場合は、まずはそのウィルス対策ソフトを疑います。

>>コールセンターの改善は事例で学ぶ!Omnia LINKを導入して業務改善につながった事例を確認する

例:ネットワーク内のファイアウォールに間違った設定が行われた

企業のネットワーク内にあるファイアウォールに、別のシステムを導入する際やメンテナンスのタイミング等の何かしらの理由で間違った設定がされてしまうと、それまで使えていたシステムが使えなくなってしまう可能性があります。

例:IP電話用の端末に間違ったグループポリシーが適用された

上記の例に似ているのですが、IP電話用の端末、つまりソフトフォンがインストールされているPCに、企業の管理者から間違った「グループポリシー」が配布・適用されてしまい、PCのファイアウォール設定が変わってしまうケースも、ゼロとは言い切れません。

グループポリシーとは、企業のネットワーク等で、PCやユーザーの設定や権限をグループごとに一元管理する仕組みです。グループポリシーが間違っていて、PCのファイアウォール設定が変わってしまうことで、IP電話が使用するポート番号が閉じられてしまうといったこともあり得ます。

例:意図せずセキュリティソフトの設定が変わった

ソフトフォン用PCに、ウィルス対策ソフトがインストールされているケースも多いかと思います。そのウィルス対策ソフトが更新される際に設定内容が変わってしまい、本来開放されるべきポート番号を閉じてしまう等の理由で、IP電話が使えなくなることもあります。

ウィルス対策ソフトのアップデートを機につながらなくなった場合は、まずはそのウィルス対策ソフトを疑います。

>>コールセンターの改善は事例で学ぶ!Omnia LINKを導入して業務改善につながった事例を確認する

ファイアウォールの正しい運用には担当者間の連携が必須

文字通りネットワークの防火壁であるファイアウォールは、企業がセキュリティ対策を行う上では必須のものです。しかし、正しく運用しなければ「本来必要なアプリケーションが動作しない」「セキュリティ対策に抜け道が生じて害を被る」といったリスクがあります。

クラウドPBXやIP電話、コールセンターシステムを利用する際も、ファイアウォールでどの通信を許可するように設定するかが重要です。企業の中で「電話のシステム」と「セキュリティ」は別のチームになっていることが多いですが、そのような場合はチーム間や担当者間で、必要な設定項目や作業スケジュールについてしっかり連携し、トラブルなくシステムが導入できるように構築を進めていく必要があります。

クラウドPBXやIP電話、コールセンターシステムを利用する際も、ファイアウォールでどの通信を許可するように設定するかが重要です。企業の中で「電話のシステム」と「セキュリティ」は別のチームになっていることが多いですが、そのような場合はチーム間や担当者間で、必要な設定項目や作業スケジュールについてしっかり連携し、トラブルなくシステムが導入できるように構築を進めていく必要があります。

わかりやすい図版満載!

コールセンターのノウハウが学べるデジタルブック

今回の内容はデジタルブック「第4弾」に収録されています

コールセンターのノウハウが学べるデジタルブック

今回の内容はデジタルブック「第4弾」に収録されています

デジタルブックをダウンロード

(全40ページ)

(全40ページ)

関連コラム(もっと知りたい!コールセンターのシステム&ネットワーク)

- VoIPゲートウェイとはいったい何者!? クラウドPBXと従来の電話回線をつなぐ縁の下の力持ち!

- IVRや時間外対応もばっちり!フリーダイヤルのオプションサービスでできること

- 閉域網とは何か? クラウドPBXの構成を考えるうえで知っておきたいネットワークの話

- SIPフォンとIPフォンって違うの? IP電話の受発信を支える「SIP」を知ろう

- 正しく知って正しく対策! コールセンターに求められるセキュリティを押さえよう!

- 図解で知る! ネットワークを守る「ファイアウォール」の仕組みとクラウドPBXの関係

- ノイズやエコーとサヨナラしたい! クラウドPBXの音声品質とネットワークの関係を紐解く

- CTI連携・CRM連携だけじゃない! コールセンターのシステム連携をまるっと解説

- データセンターとは? サーバーを安心・安全に運用するために欠かせない秘密に迫る!

- アウトバウンドの通話コストを最適化する「秒課金」、その仕組みとメリットを解説!